L'application de correctifs en direct au noyau Linux, qu'est-ce que c'est ?

L'application de correctifs en direct au noyau Linux est l'opération qui consiste à appliquer des correctifs de sécurité essentiels et importants à un noyau Linux en cours d'exécution, sans avoir besoin d'effectuer un redémarrage ou d'interrompre l'exécution.

Les correctifs et les mises à jour sont deux concepts différents. Une mise à jour est une nouvelle version d'un paquet, plus mineure, qui peut contenir des correctifs de bogues, des améliorations de performances, de nouvelles fonctions, des modifications concernant la ligne de commande et d'autres améliorations. Un correctif est un snippet ou une portion de code (généralement la partie qui diffère entre deux versions d'un paquet ou d'un fichier) qui corrige une vulnérabilité dans la version existante. La correction se fait sans latence, de sorte que la mise en œuvre existante peut s'exécuter de manière plus sûre et que les administrateurs système peuvent attendre le prochain créneau de maintenance régulière avant d'effectuer le redémarrage.

En théorie, il est possible d'utiliser l'application en direct pour tout correctif du noyau en cours d'exécution, y compris les correctifs de bogues réguliers et les améliorations. Dans la pratique, on l'utilise en priorité pour corriger les vulnérabilités de sécurité majeures, car les correctifs de ce type doivent être appliqués sans délai. Avec Red Hat® Enterprise Linux®, nous nous sommes concentrés sur les correctifs de sécurité, et nous avons fait de l'application de correctifs en direct au noyau Linux une fonction de sécurité à part entière, qui offre des avantages aux administrateurs en matière de gestion.

Sans cette fonction, l'application d'un correctif nécessite le redémarrage du service ou de l'application à corriger afin de charger les modifications apportées dans la version corrigée. C'est aussi le cas pour les correctifs appliqués au noyau Linux lui-même, ce qui constitue un casse-tête pour l'administration des systèmes Linux. Il faut en effet appliquer les mises à jour de sécurité impératives, ce qui implique des redémarrages non programmés du serveur Linux, avec des temps de latence et d'arrêt.

L'origine de l'application de correctifs en direct au noyau Linux

Tout est parti d'un problème qu'a rencontré Jeff Arnold, un administrateur système en formation au MIT. Il devait appliquer une mise à jour de sécurité à un système, mais il a préféré retarder la résolution de la vulnérabilité. Et ce système a fini par être piraté. En 2008, Jeff Arnold a décidé de relever le défi auquel il avait été confronté en créant ce qu'il a appelé des « mises à jour de sécurité du noyau sans racine », un moyen d'appliquer et de charger des correctifs de sécurité dans un système en cours d'exécution. Ce projet initial (Ksplice) a formé la base du concept de l'application de correctifs en direct au noyau Linux.

Les mises à jour logicielles dynamiques constituent un défi dans le domaine de l'informatique en raison de la complexité qu'engendrent les services stateless et stateful, la persistance, la gestion des données, les transactions ou encore les commandes, autant d'éléments qui sont au cœur du fonctionnement d'un service ou d'une application.

Jeff Arnold et les équipes des projets suivants d'application de correctifs en direct au noyau Linux ont en réalité utilisé des outils dans l'espace noyau pour charger les modules du noyau.

Les deux espaces d'exploitation du système Linux

L'exploitation du système Linux se divise en deux sections : l'espace utilisateur (où s'exécutent tous les services et applications) et l'espace noyau (où s'exécute l'exploitation du système central). Le noyau sert d'intermédiaire à toutes les applications pour accéder aux ressources matérielles comme le processeur et le stockage. Au-delà du noyau lui-même, les administrateurs peuvent créer des modules de noyau personnalisés pour enrichir ou modifier les fonctionnalités. Ces modules de noyau peuvent être chargés et exécutés dynamiquement, même après le démarrage.

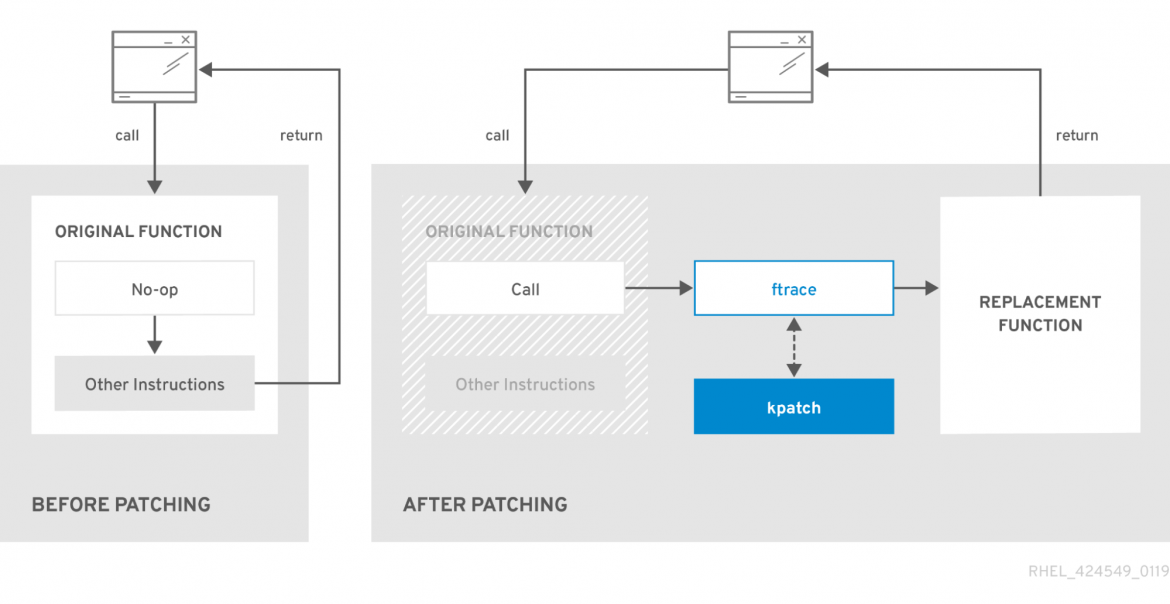

Le rôle des outils d'application de correctifs en direct au noyau est de créer un module de noyau à partir du code corrigé. Il s'agit également d'utiliser l'outil ftrace (fonction de traçage) pour passer de la fonction obsolète à la nouvelle fonction de remplacement, au module de correctif ou à la fonction corrigée.

Figure 1 : fonctionnement de l'application de correctifs en direct au noyau

Ksplice a été le premier projet d'application de correctifs en direct au noyau Linux. Il est toutefois devenu un outil propriétaire après avoir été vendu à Oracle. D'autres équipes de développement ont entrepris de proposer des projets Open Source susceptibles de remplacer Ksplice, avec deux projets légèrement différents lancés en 2014 : kpatch de Red Hat et kgraft de SuSE. En fin de compte, dans l'intérêt de la communauté du noyau Linux, les équipes de développement de Red Hat et de SuSE se sont associées pour créer livepatch, une couche commune au sein du noyau Linux qui permet de développer des outils compatibles d'application de correctifs en direct au noyau Linux.

L'intérêt de l'application de correctifs en direct au noyau

Ce qu'il faut retenir, c'est que les correctifs sont utilisés spécifiquement pour remédier aux risques de sécurité. Pour les administrateurs système, la difficulté est de tenir compte des correctifs de sécurité dans les systèmes Linux tout en respectant les exigences en matière de temps de disponibilité. Ils peuvent donc ne pas être en mesure de mettre les systèmes hors ligne en dehors des créneaux de maintenance prédéfinis.C'est une tension constante qui ne cesse de s'accroître.

D'après le rapport de Red Hat sur les risques liés à la sécurité, un pic considérable de problèmes de sécurité (CVE ou Common Vulnerabilities and Exposures) a été enregistré entre 2019 et 2020, représentant une hausse d'environ 155 % (de 1 313 à 2 040). Bien que ce chiffre ait légèrement baissé en 2021 (1 596), il était encore supérieur de 22 % à celui de 2019. Cette augmentation est essentiellement due à une hausse du nombre de vulnérabilités de gravité modérée. Le nombre de failles de sécurité majeures est resté relativement stable et celui des vulnérabilités critiques a diminué.

Les mises à jour et les correctifs du noyau sont publiés toutes les 6 semaines, et les mises à jour mineures de Red Hat Enterprise Linux sortent tous les 6 mois, avec tous les correctifs de sécurité inclus. La possibilité d'appliquer des correctifs en direct au noyau Linux sans redémarrage élimine le besoin de décider de la politique à suivre.

Vulnérabilités du noyau

Les vulnérabilités du noyau font partie des préoccupations majeures. Pour preuve, quatre des 10 vulnérabilités de la liste CVE les plus consultées en 2021 concernent le noyau.

La capacité d'appliquer en direct des correctifs de sécurité au noyau Linux représente bien plus qu'une question de facilité. Il s'agit d'un outil important pour les équipes de sécurité puisqu'il leur permet de traiter de manière proactive les vulnérabilités de sécurité, d'assurer le bon fonctionnement des fonctions du noyau et de préserver la sécurité de leurs systèmes.

Les avantages de Red Hat Enterprise Linux

L'application de correctifs en direct au noyau Linux est un outil spécifique visant à assurer la sécurité, qui complète les autres outils disponibles dans le système Red Hat Enterprise Linux. Celui-ci comprend différents outils qui permettent de gérer la sécurité, comme SELinux pour les permissions et le contrôle des accès, et les rôles système pour faciliter l'automatisation de la configuration et des tâches.

Pour créer un « environnement sécurisé », il n'existe pas de solution universelle. Les menaces ne cessent d'évoluer, au gré de l'émergence de différents vecteurs d'attaque et de l'identification de différentes cibles. Pour garantir la sécurité, il faut partir du système d'exploitation (et même du code source) et remonter la pile technologique tout au long du cycle de vie. C'est pourquoi il est essentiel de disposer de divers outils.

La console web Red Hat Enterprise Linux peut servir à gérer l'application de correctifs en direct au noyau afin de faciliter considérablement les tâches de maintenance primordiales. Cette nouvelle fonctionnalité offre une interface simplifiée qui permet à l'équipe d'administration, quel que soit son niveau, de mettre à jour les noyaux sans passer par les outils en ligne de commande.

Incluse dans la souscription Red Hat Enterprise Linux, la solution Red Hat Insights unifie la gestion pour aborder les problèmes de sécurité, notamment à l'aide des éléments suivants :

- Des tableaux de bord visuels pour l'ensemble de l'infrastructure, qui mettent en évidence les systèmes vulnérables et le statut des correctifs afin de trouver et corriger les principaux bogues sans souscription Red Hat Satellite Server supplémentaire

- Les vulnérabilités (CVE) pertinentes et d'autres mises à jour

- Des playbooks pour l'automatisation de l'application des correctifs de sécurité de Linux

- Des profils de sécurité définis et des profils personnalisés pour gérer la configuration du système

- Des configurations de référence et une fonction de signalement des systèmes dont la configuration diverge des références

Nos solutions

L'application de correctifs en direct au noyau Linux a vu le jour lorsqu'un besoin a été identifié et qu'un projet Open Source a été mis en place pour permettre à des entreprises et à des membres de la communauté de créer en collaboration une solution qui profiterait à chacun. Cette approche Open Source est au cœur des valeurs de notre modèle de souscription : collaboration, transparence et souci d'optimisation des technologies et de l'expérience utilisateur.